CVE-2023-3452 - Remote File Inclusion - Remote Code Execution - Unauthenticated

June 15, 2025 in PoC 1 minute

En este PoC veremos una Inclusión Remota de Ficheros No Autenticada (RFI) y Ejecución Remota de Código No Autenticada (RCE) que afecta a Canto en versiones anteriores a la 3.0.5.

What is Canto?

Canto es un plugin de código abierto, un software de gestión de activos digitales que organiza archivos y multimedia para empresas.

Proof Of Content

Esta vulnerabilidad afecta al parámetro wp_abspath que se encuentra en la siguiente línea de includes/lib/download.php:

***

require_once($_REQUEST['wp_abspath'] . '/wp-admin/admin.php');

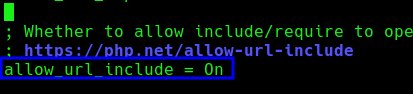

***También debe estar habilitado en php.ini el allow_url_include:

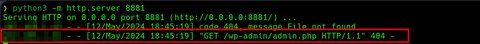

Vamos a enviar una petición GET a un servidor python que he abierto en el puerto 8881:

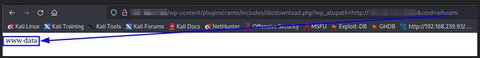

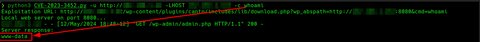

Podemos ver que hemos recibido de la petición GET a nuestro servidor python, podemos ver que la llamada se realiza desde /wp-admin/admin.php , ahora en lugar de querer enviarnos una petición vamos a intentar ejecutar un comando:

Exploit

Repositorio

Script en python automatizado para el PoC del CVE-2023-3452

CTF con CVE-2023-3452

He creado una máquina con esta vulnerabilidad por si la quereís tocar, la máquina está en la plataforma HackMyVM:

https://hackmyvm.eu/machines/machine.php?vm=Canto